ランサムウェア

ばらまき型から標的型へ移行し脅威が増すランサムウェア

昨今、サイバー攻撃が巧妙化の一途を辿る中、ランサムウェアの脅威度がますます高まっています。実際、企業規模や業種を問わずさまざまな企業や医療機関でランサムウェアの感染により業務停止を余儀なくされるなどの被害が確認されています。

ランサムウェアは「身代金要求型ウイルス」とも呼ばれるマルウェアの一種です。その名の通り、感染するとファイルを暗号化したりコンピュータをロックしてしまい、その解除と引き換えに身代金を要求します。

ランサムウェアの脅威度が高まる大きな要因は、その攻撃手法の変化です。

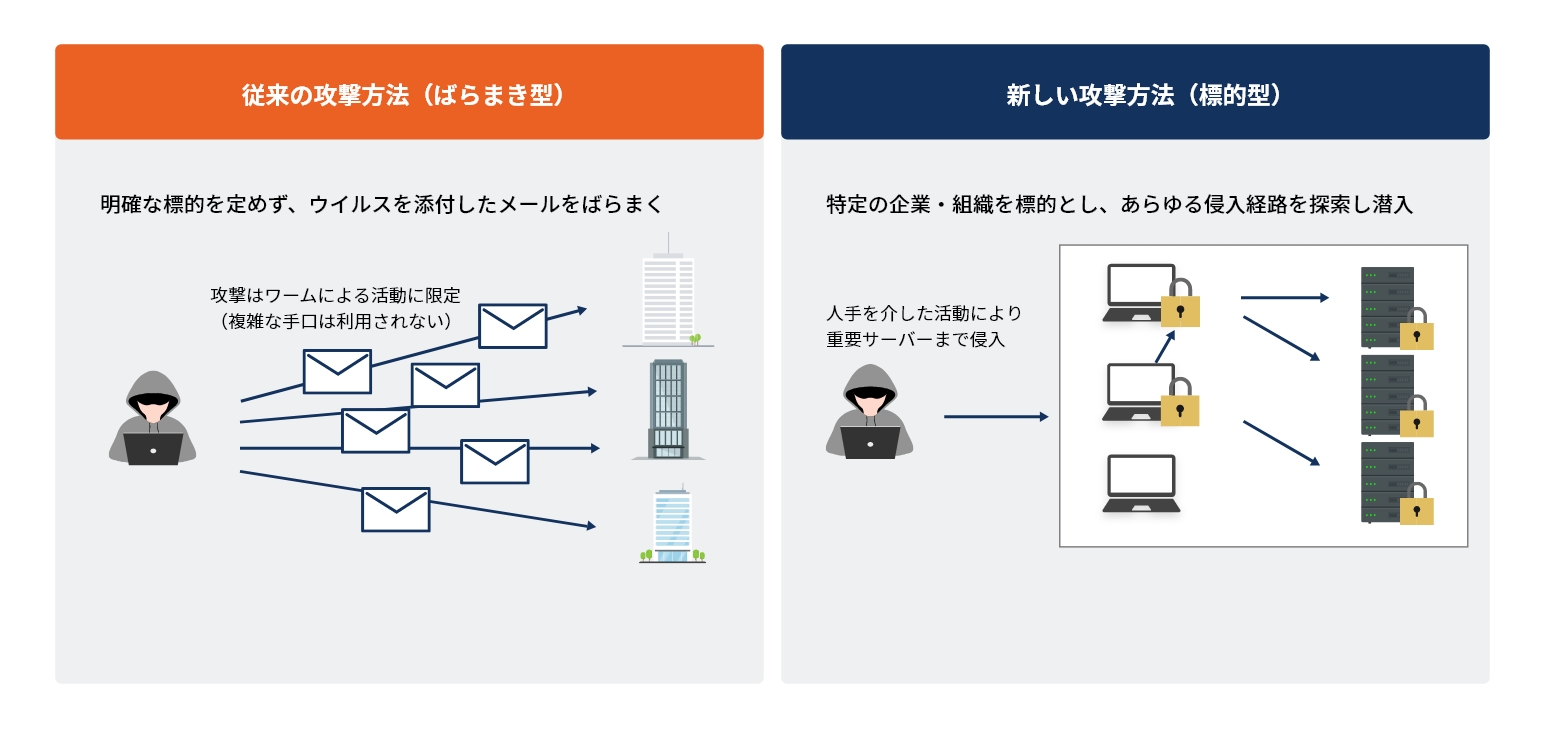

これまでは、不特定多数に対してウイルスを添付したメールを送信し攻撃を仕掛ける「ばらまき型」が主流でしたが、近年では特定の企業や組織を標的とする「標的型」が増加しています。

従来の手法と異なり、標的型の手法の場合は攻撃者があらゆる侵入経路を探索して潜入を図るため、入口対策を講じていても初期感染や侵入を完全に防ぐことは難しく、侵入されることを前提として内部対策を講じることが重要です。

感染範囲の拡大を防止:クライアントPCのローカル管理者アカウントの保護

多くの攻撃において、クライアントPCのローカル管理者アカウントのパスワードが共通になっていることを悪用して、感染範囲を拡大しています。

そのため、感染範囲の拡大を防止する対策の一つとして、クライアントPCのローカル管理者アカウントの適切なパスワード管理を行うことが挙げられます。

なぜ、共通パスワードが設定されているのか?

クライントPCのローカル管理者アカウントのパスワードは、なぜ共通に設定されているのでしょうか?それは、ローカル管理者アカウントを使うのは、一般社員ではなく、PCのメンテナンス作業等を行う情報システム部門の担当者だからです。大量のクライアントPCのメンテナンスを行う必要があるPC保守担当者にとって、すべてのPCのローカル管理者アカウントのパスワードが共通になっている方が、はるかに作業が容易だからです。

手動では管理が困難な訳

クライアントPCのローカル管理者アカウントのパスワードは、Active Directoryのように集中管理ができません。したがって、パスワードを変更するにも全PCを回って個別に設定が必要ですし、設定したパスワードを管理しておく必要があります。そのため、大量に存在するクライアントPCのローカル管理者アカウントのパスワードを適切に管理するには、限界があります。

- パスワードを変更する際、全てのPCに個別作業が必要

- 変更したパスワードを別途管理しておく必要がある

- 定期変更を実施する場合に、都度全てのPCに個別作業が必要

重要情報にアクセスされないための最後の砦:サーバーの特権ID管理

侵入後の感染範囲の拡大が進むと、攻撃者の最終目標である重要システムへのアクセスの鍵となるサーバーの特権IDが詐取される事態へと進展します。Active Directoryや重要システムの特権IDが攻撃者によって窃取されてしまうと、あらゆる操作を許してしまうため、情報漏洩やシステム改ざんなどの被害を招く事態です。 攻撃者は、パスワードハッシュ値の詐取やブルートフォースアタックなど、あらゆる手口を使って認証情報を奪おうとしますので、企業は特権IDの保護に努める必要があります。

一般的には、(1)パスワードの複雑性の強化や多要素認証の導入、(2)アクセスログの解析による不正アクセスの点検などを実施すべきですが、実は以下のような理由により、対策を講じることは容易ではありません。

パスワードのジレンマ

一般的にパスワードは桁数や使用する文字種などの複雑性を高めれば高めるほど安全ですが、人が利用することが前提であるため、複雑性には限界があります。また、パスワードハッシュ値の詐取対策を考えると、長期間同一パスワードのまま変更しないこともリスクとなるため、定期変更を行う必要もあり、複雑性を高める方法では限界があります。

多要素認証導入の課題

サーバーの特権IDは、人が利用する以外にアプリケーションやバッチ処理でも利用することが想定されます。したがって、従来のID/パスワードによる認証の仕組みを変更してしまうと、アプリケーションやバッチの動作に支障をきたす場合があり、特権IDに対する全面的な多要素認証の導入は難しい場合があります。

不正アクセスの識別は実は容易ではない

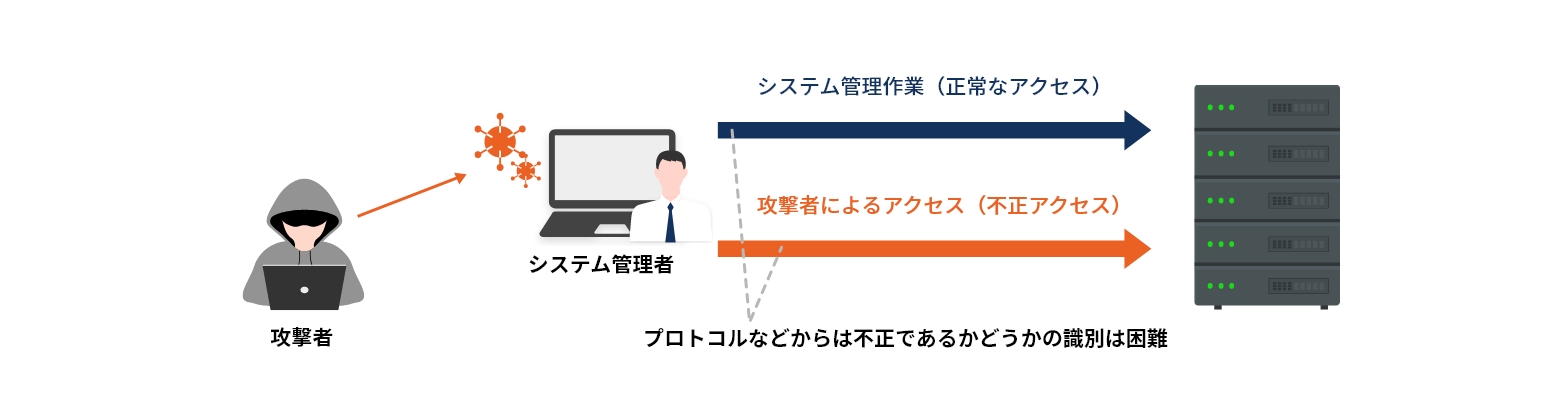

これまでの解析では、一旦特権IDの認証情報が詐取されてしまうと、攻撃者は一般的にシステム管理者がアクセスする方法と同じアクセス方法でサーバーに侵入してきます。

そのため、アクセスログを解析しても、不正アクセスであることの識別は容易ではありません。

エンカレッジ・テクノロジの貢献

このような背景から、サイバー攻撃に耐えられるアクセス管理の実現には、ソリューションや専用ツールの採用が効果的です。弊社では、クライアントPCのローカル管理者アカウントのパスワード保護、サーバーの特権IDの保護に、それぞれ専用のソフトウェアを提供しております。

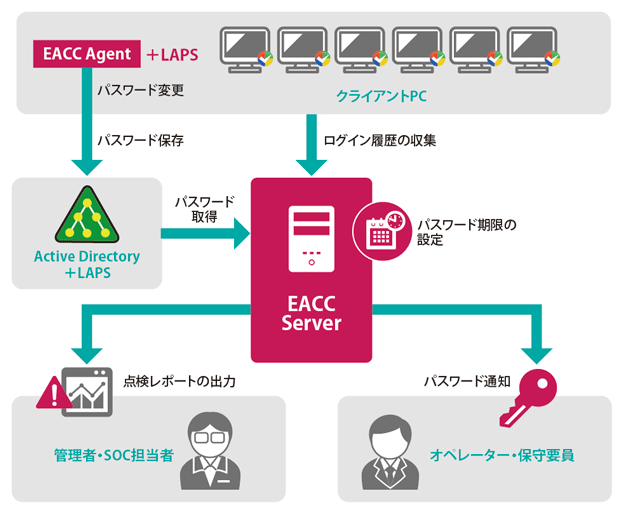

PCのローカル管理者アカウントのパスワード保護:ESS AdminControl for Client

ESS AdminControl for Client(EACC)は、クライアントPCのローカル管理者アカウントのパスワード管理を行うための専用ソフトウェアです。Microsoftが提供するLAPS(Microsoft Local Administrator Password Solution (レガシLAPS)およびWindows ローカル管理者パスワード ソリューション(Windows LAPS))が導入された環境に、申請ベースでクライアントPCのパスワードの払い出しやログ監査の機能をアドインし、PC保守の運用をサポートしながら、安全なクライアント環境を実現します。

サーバーの特権IDの保護:ESS AdminONE

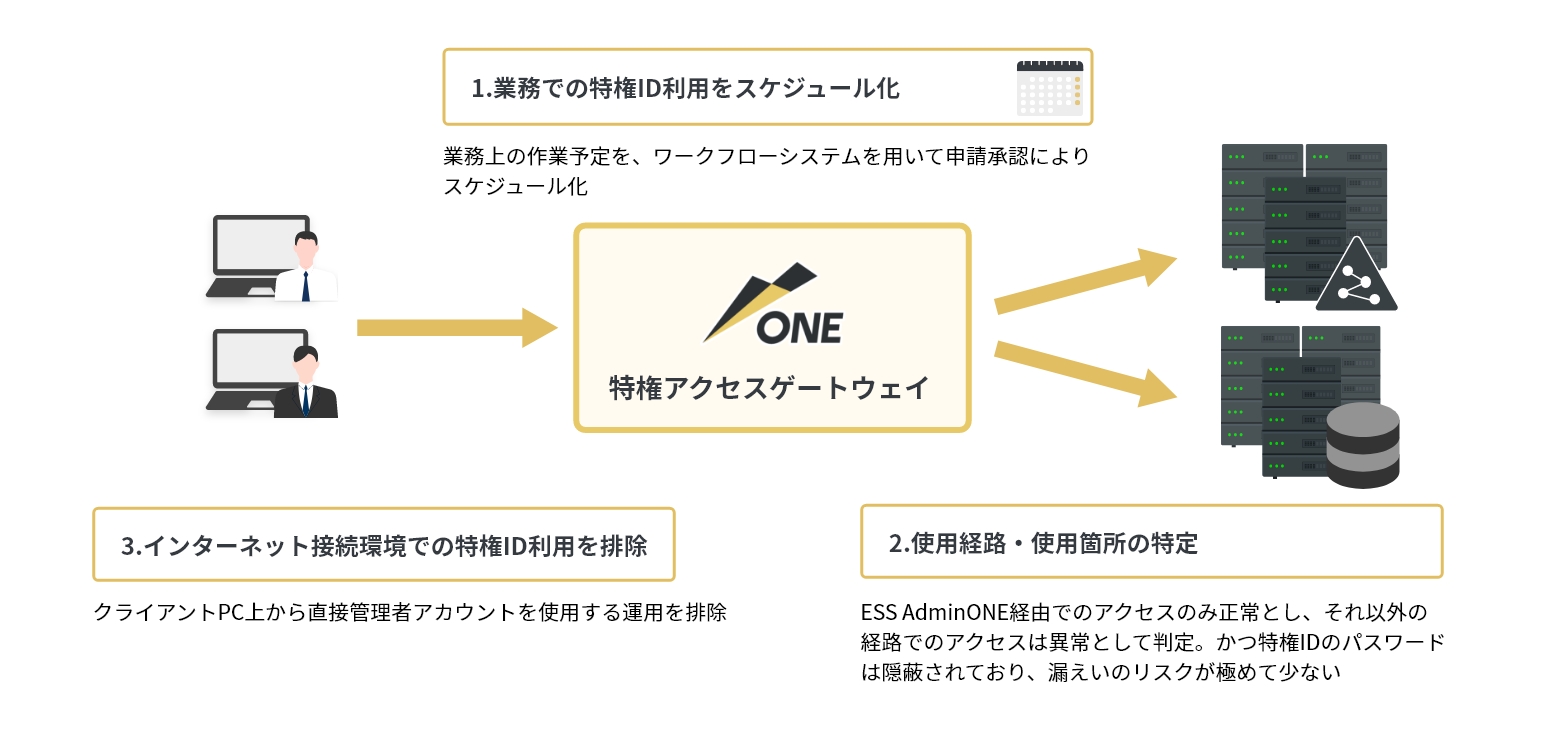

弊社の特権ID管理ソフトウェアESS AdminONEは、以下のような特権IDアクセス環境を提供することにより、攻撃者から認証情報を詐取され不正にアクセスされることを防止します。

(1)リスクの高いインターネット接続端末上での特権IDの使用を防ぎ、パスワード詐取を防止

(2)業務で行う特権IDアクセスのスケジュールとアクセス経路を特定することで、不正アクセスの識別を容易に

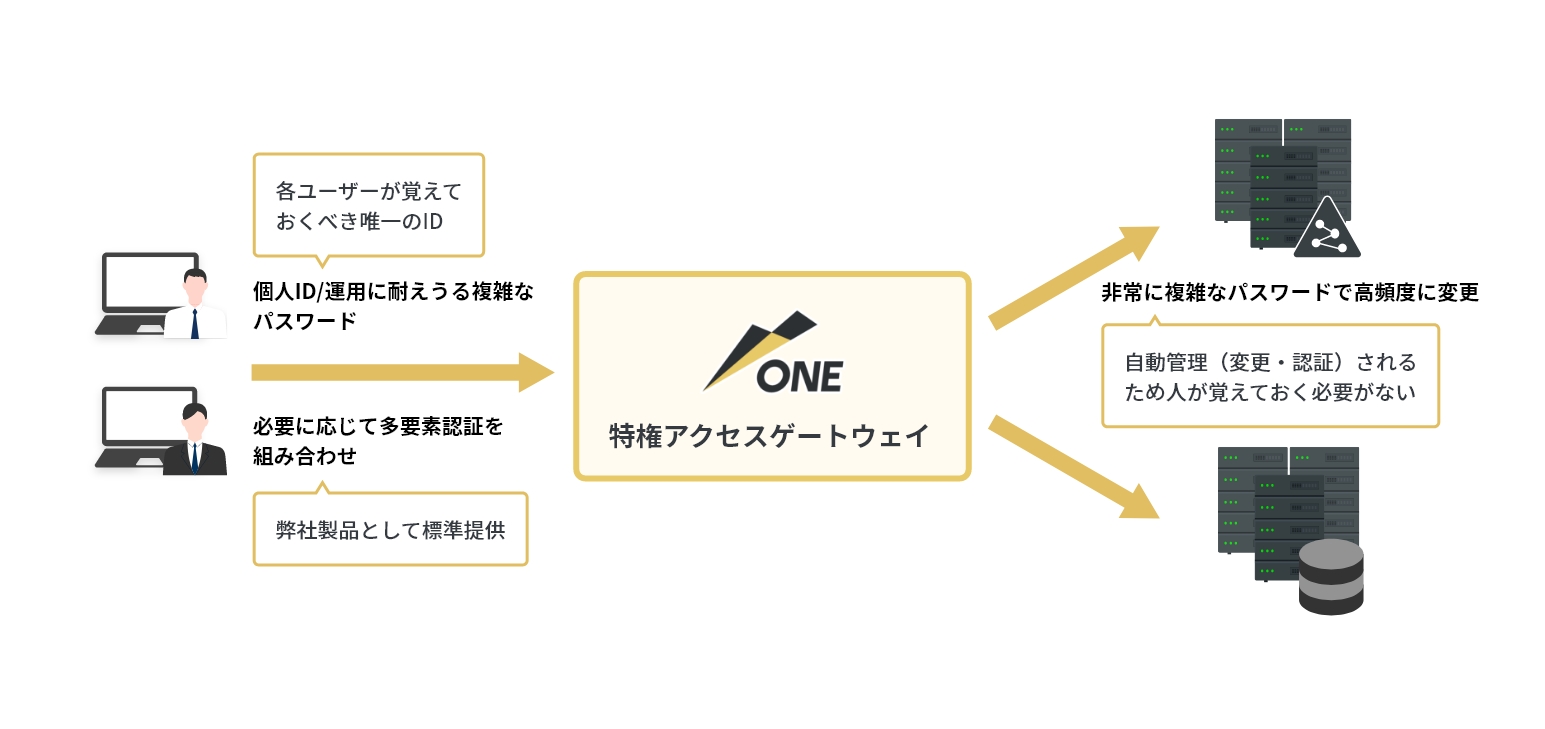

また、アクセスポリシーに基づくサーバーのパスワードの隠蔽+自動認証の仕組みを提供することで、パスワード管理のジレンマを解消し、複雑で強固なパスワード設定と定期変更が可能になります。

また、弊社製品が提供する特権アクセスゲートウェイへの多要素認証を利用することで、システム全体の認証が強化され安全性が高まります。

お問い合わせ